系統開發者在保護隱私與個人資料保護的 7 大原則。

文/林逸塵(國立政治大學資訊管理博士)

在前一期我們介紹了隱私始於設計(Privacy by Design, PbD)是一種針對隱私及個人資料保護的資訊管理方法,PbD 的 7 大原則會植入 IT 系統的生命週期活動,為了充分確保資料主體的資訊控制權利,PbD 可視為全球隱私標準(Global Privacy Standard, GPS)的上位概念,是一種系統開發設計的資訊管理哲學。

另一方面,從 IT 系統實踐的觀點,當資料在蒐集、處理及利用的過程中,IT 系統應開發出相對應的功能或流程,來滿足隱私保護設計的要求。

[ 加入 CIO Taiwan 官方 LINE 、 Facebook 與 IG,與全球CIO同步獲取精華見解 ]

本期會進一步說明,系統開發者到底該思考哪些部分來落實在 IT 的設計?實務上將 PbD 融入開發系統產品或服務時,應包含組織面、技術面、流程面的系統開發要素,並將「隱私預設及設計」轉為系統生命週期不同階段的檢查項目,確保用戶的個人資料被適當的保護,以減少潛在的資料安全風險,從制度面及技術面建立整個治理體系。

其執行工作從政策及風險管理觀點,透過建立資通系統的控制措施及標準化流程,讓用戶能夠充分信任該系統已具備資料保護設計的元素。當隱私始於設計的元素植入 IT 系統開發實務時,也就是正式邁向「資料保護實踐」(data protection practices for ICT systems)的道路,最終據以產出具體的個資保護檢查項目及開發指引。

達成資料保護設計的要素

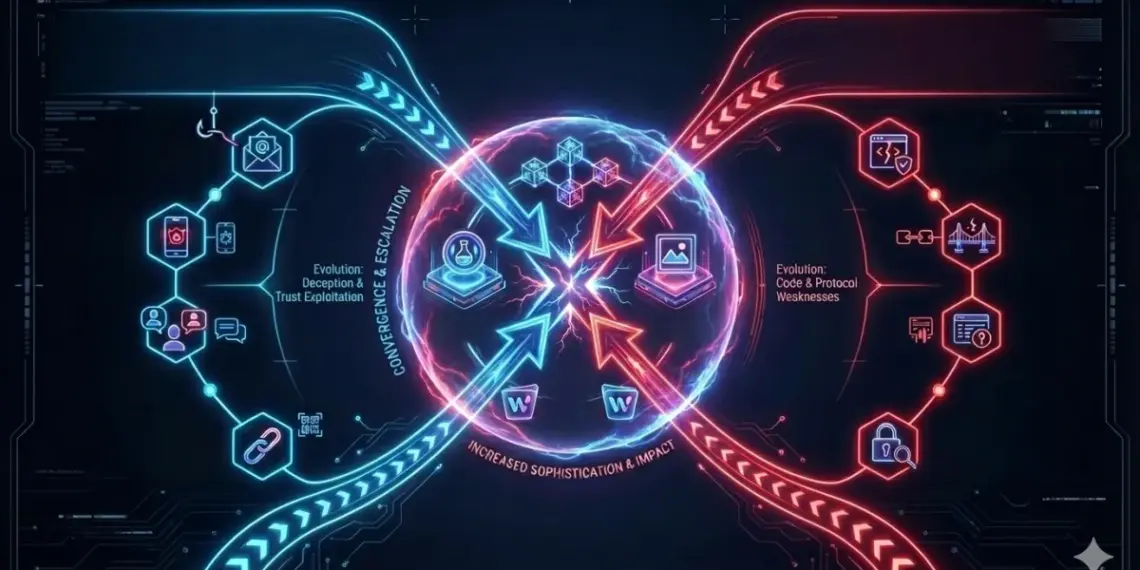

資料保護設計(Data Protection by Design, DPbD)在 IT 系統的生命週期中,要不斷地進行檢視及更新,其目的在於使系統開發者能理解資料保護實踐要素,包括:

(1)資通系統政策及風險管理;

(2)資通科技控制措施;

(3)資料生命週期標準作業程序(SOP)及 IT 設施管理。

除此之外,因為每個組織的業務營運目標不同,DPbD 的開發設計仍然難以周全,因此可將下列的最佳實務要項,致力成為推動實施系統開發的最低保護要求。(見圖1)

隨著資料保護時常有新技術發展,DPbD 實踐要素仍須持續更新及改進,才能及時發覺及診斷出個人資料侵害、資料外洩的風險,並且解決在系統使用過程中發現的痛點。相對的,當面對資料保護風險及網路威脅提高的挑戰,組織須要不斷強化資料保護的措施及控制作為,建置平衡在個資保護預設且具有彈性的資通訊系統,也就是達成所謂「正和雙贏」(full functionality: positive-sum)的系統。

在實作上,系統開發者應聚焦在強化 IT 系統的個資保護措施,用於支持資料生命週期各階段要求,體現在資料控管者與資料主體之間的互動中呈現,舉例要處理的問題情境,例如:適用於處理個人資料時的控制措施(如電子郵件地址常因人為疏失造成誤發而洩露)、告知當事人非特定目的之用途(如廣告行銷或客戶服務資料未經同意遭其他部門共用)。

除此之外,特別當持有大量不同類型之個人資料、敏感性資料的組織,隨著風險係數提高,更應加強符合個資保護實踐要素的控制作為,在設計與執行個資保護的系統流程時,組織應依據業務性質、服務類型、資料敏感程度來作整體性衡平考量,以下就 IT 系統的「資通系統政策及風險管理」及部分「資通科技控制措施」的實作分為不同面向的深入說明。

資通系統政策及風險管理

◾ 執行治理活動

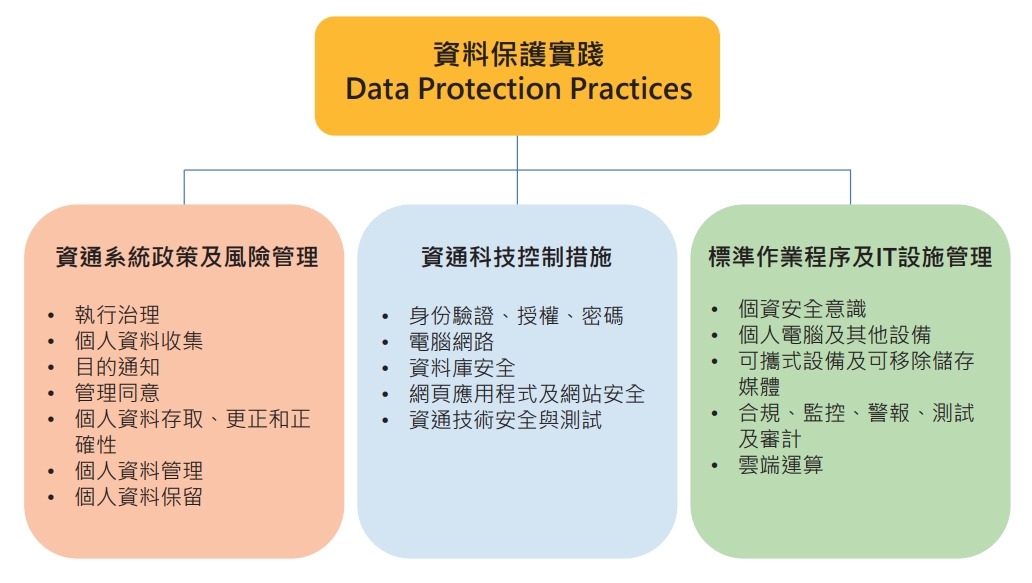

組織落實良好的治理能夠控制資料生命週期所存在的隱私風險,四個治理的要項為:

(1)明確的當責;

(2)標準、政策及程序;

(3)風險管理;

(4)分類及追蹤。(見圖2)

首先,組織的管理階層應先設定 IT 系統的安全目標及資料保護政策,並用實際行動參與及宣示支持政策推行的承諾,確保在組織中建立個資保護的重要價值,以此作為明確當責的上位依據。當組織內的資料保護與安全技術功能間密切合作的過程,應在其執行治理的結構適當層級中得到證明。

組織所制訂標準、政策及程序,例如:安全技術政策(帳戶和訪問控制、備份/保留、密碼政策等),是 IT 系統實施資料保護的活動以滿足業務目標及法遵規定。

數據資料應依據其類別對資料庫或資料集進行分類及追蹤,使管理階層能夠決定實施的系統範圍、流程設計或控制級別,並應定期檢討及更新資通安全、個資保護政策,透過標準及程序向內外部利害關係人(例如:員工、客戶、供應商等)傳達該政策,對外成為提供服務的履行,對內提供例行作業及商業活動的保證。

[ 推薦文章 :從原則邁向 IT 系統實踐之路 (上)落實隱私應始於設計 ]

風險管理則是為了識別資料庫或資料集之安全威脅,並提出風險緩解或最小化風險的控制措施。透過定期評估風險緩解或控制措施的有效性,對於潛在不利影響同樣進行分類及追蹤,例如:在系統開發前進行影響衝擊評估、不再需要的個人資料應安全地銷毀、需要保留或使用的個資採用假名或合成方式進行去識別化、進行統計數據分析時的個人資料匿名化處理。此外,定期地進行實體資產清查,以確保所有儲存或處理個人資料的設備(例如:隨身碟、印表機、傳真機、IoT 設備等)均經識別並記錄。

◾ 個人資料收集

組織收集非職務或業務需要的個人資料,將造成不必要的資料外洩及網路威脅風險,基於隱私風險的考量,當收集個人資料時,應遵守資料最小化的收集原則,要確保其合於蒐集目的及必要性的資料,否則就不得進行額外的收集動作。

因此,收集個資前要從追蹤所收集的每個數據元素,識別出是哪個部門正在使用它、如何地使用及是否必要收集。

不同類型的個人資料可用來達成相同目的時,應只選擇收集最不敏感的個資類型,例如:只收集用戶的大致位置資料來取代其精確位置、只在絕對必要時收集個人識別資訊(身份證字號);除非有特別必要或法規要求情形,需要驗證個人身份時才能收集個人識別資訊。此外,應限制收集/儲存個人識別資訊於需要的表單、資料庫或資料集,盡可能將客戶或員工的個資用編碼方式儲存。

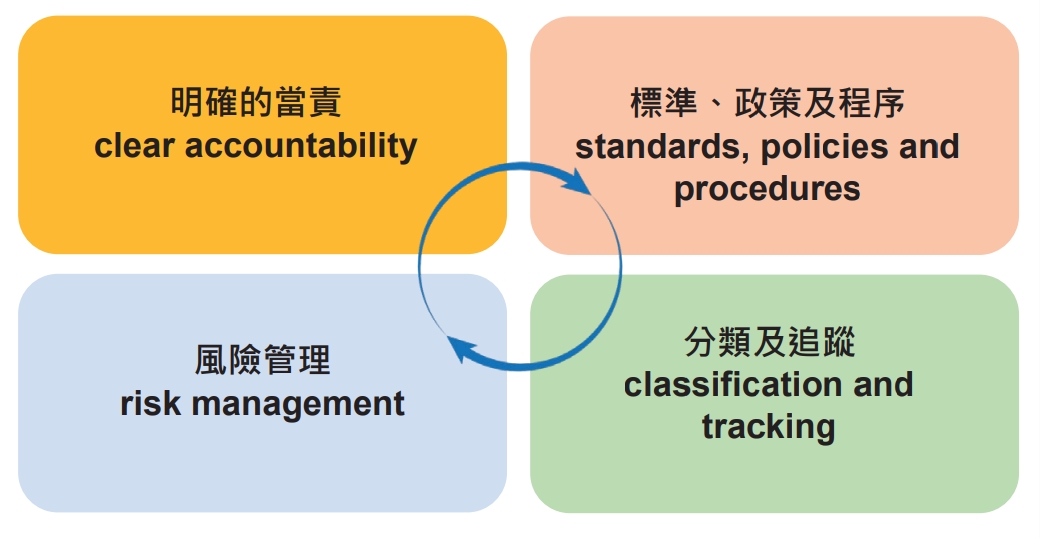

另外常忽略的,多樣的元數據(metadata)中含有的個資常被不經意收集,例如:發生在圖片檔案中附加的 EXIF 資料,可能包含影像本身的資訊(曝光值、相片拍攝地點及其他資料等)(見圖3)。

此外,應避免「持續自動」收集個人資料,提供選項讓用戶僅在使用應用程式當下需要此類數據時才提供,並在用戶同意的情況下允許收集地理位置資訊,而不是透過程式自動持續的收集。

◾ 執行目的通知

組織在蒐集、處理及利用個人資料獲得當事人同意是重要的,除非符合例外情況,都應將其保有個人資料之目的及用途通知當事人。當透過系統性收集個資時,為了提高使用者在系統操作上具備友善性,資通系統所提供的通知內容應採取下列原則:(1)易於理解、(2)動態提供、及(3)採用分層方式。

組織應致力擴大與當事人接觸管道,並充分利用提供「即時通知」的方式(避免造成搔擾式的通知)。在適當的情境下,使用「分層通知」來傳達特定目的及隱私政策的關聯性,例如:在系統上顯明的位置提供最重要的資訊、在應用程式安裝過程中的彈跳提示畫面、在隱私政策專區或網站其他顯著區域提供詳細資訊。

此外,向目標當事人發送通知時,應選擇最適當的方法進行傳達,例如:透過網頁的表單提交、利用網站、資訊圖卡或親自口頭方式等,以設計最符合溝通的情境來進行。

◾ 管理同意行動

當事人的同意可透過不同的通知方式取得,組織應採用書面形式或其他方式記錄,其記錄的重要性在於,當組織需要證明其已獲得授權或同意時,可充分利用 IT 系統便於管理不同時期的同意內容。為了獲得當事人的同意,應確保其已執行自主明確的同意行動,例如:設計由用戶來勾取核選方塊(checkbox)的方式,且不應預先被勾選(即默認自動選取)。

組織為了廣告行銷之目的,應詢問當事人是否願意接收廣告,而不是在啟用服務或收集個人資料時進行包裏式同意,仍要透過「單獨的」第二個核選方塊進行確認。針對較為敏感的資料,應保留當事人同意內容的版本,因同意內容可能在事後所做變改,對用戶將導致不同的效果及不同生效日期的差別,故保留同意副本以方便檢查特定日期及期間的確切資訊,當用戶發生爭議事件時,這些記錄會發生舉證的用途,記錄用戶已同意內容或未同意的事項,並且明確得知何時獲得其同意,必須經由管理同意行動的系統記錄來實現。

◾ 存取、更正及正確性

為了提高當事人對組織的信任感,在提供消費性服務時,組織應有設計其確保個人資料的正確性、完整性機制,尤其是資料可能用於影響對於個性化決策時,也易造成潛在的隱私風險。

因此,對於個資存取及更正的請求,為確保其正確性及完整性的措施,並識別出提供服務所必要或經常需使用的資料,透過系統提供的排程功能來定期詢問用戶,去查看其個人資料的詳細資訊並驗證正確性,例如:在應用程式中彈跳出對話視窗,定期詢問使用者資料的正確性、設計提供用戶能夠自我管理的功能,讓其能夠自主管理自己的個人資料,亦可以降低資料錯誤可能性,減少組織須即時確認的成本及時效。

◾ 個資檔案管理

組織通常會保護最重要的個人資料儲存來源位置(例如:資料庫或資料集),反而容易忽略保護個人資料的次要儲存位置,這類疏忽常會發生在系統所衍生的臨時性或一次性檔案儲存特性,例如:系統為了臨時資料轉置而建立的檔案,通常不會儲存在集中式管理的資料庫,反而是經由用戶的設備或程式隨機產生的。

因此,組織要維護經常被遺忘的次要儲存位置是重要工作,次要儲存位置可能是導致資料外洩的源頭。例如:內部用來記錄應用程式Log檔的暫存資料。而臨時性檔案(如中介檔案、資料遷移檔案)仍有存在必時,也要進行安全性檢查,並在不需要時將其確實刪除,並實施例行計劃以識別、盤點及移除此類檔案。

◾ 個資檔案保留

組織應在個人資料收集目的消失時,停止其資通系統保留個人資料,不必要的長時間保留個人資料將增加組織的隱私安全風險。因此,組織要根據其業務需求或法律授權目的,評估是否能持續保留個人資料,且應制訂妥適的個人資料保留政策,在政策中明確規範資料庫或資通系統的個資保留期限。

另一方面,在系統中透過實施資通技術的控制措施,以強制執行保留期限檢查,特別是針對持有大量個人資料的組織,當超過保留期限的情況發生時,應嚴格進行必要性審查並採取匿名化方式,避免重新識別出個人資訊。

組織刪除不再需要的個人資料時,應利用資通系統來標記料保留期已結束,留存刪除的紀錄。當個資無法以正常安全的方式執行刪除或抹除,應進行物理性措施,破壞儲存在資通訊設備內的個人資料。例如:執行硬碟或其他儲存媒體銷毀時,可能因為原始設備故障,改採取物理性的破壞,例如:消磁、火銷、粉碎等不可還原方式。

此外,組織在重新部署、交換或處置儲存媒體之前,務必對電磁保存的個資進行安全地刪除、抹除、清除或銷毀等動作。

◾ 科技控制措施

在 IT 系統中身份驗證及授權是最重要的控制措施,確保僅由執行該業務的合法授權人員存取特定個人資料,基於用戶角色設計適當的存取控制規則、使用權限、採取限制是具體的實踐。未經授權的存取是最常見的個資洩露原因,可能來自用戶使用容易被駭客破解的弱密碼。

因此,應強制執行密碼控制,例如:更改密碼或首次登錄皆要求最小密碼長度、限制重複使用相同密碼、要求最低複雜度、密碼最長效期、強制定期更換等,由系統自動強制執行統一的密碼管理政策。此外,組織實施明確的密碼政策,例如:禁止分享密碼、管理員憑證、在便利貼上公開、顯示明碼、儲存在公共資料夾等。

在應用程式的存取控制設計,可同時限制用戶角色及事先定義用戶的存取權,決定提供符合用戶角色/權限能使用的個人資料。在程式操作介面上,使用者不應看到不需要知悉的資訊,並確保執行組織隱私政策的一致性。例如:定期檢(清)查用戶帳號,確保所有帳戶均為正常使用狀態,並且分配最小必要權限、記錄使用者登入成功或失敗、協助檢測或調查駭客攻擊行為等。

在強化驗證方面,特別加強於管理敏感或大量存取個資時,除了帳號及密碼保護,可採用一次性密碼(OTP)或多重身份驗證(MFA),特別針對管理者帳戶,應採更高的安全要求,例如:更複雜的密碼規則、採用 MFA 等。並可實施權限分持的四眼原則,將系統任務分開由不同團隊執行。針對特殊安全管理的角色和職能,可實施人員定期輪調及交替職能訓練,尤其在敏感個資的存取活動時,記錄系統或資料庫 Log 是落實系統管理的重要部分。

(本文授權非營利轉載,請註明出處:CIO Taiwan)