隨著攻擊者跨多渠道結合自動化、AI 和社交工程技術,組織每周面臨近 2,000 次網路攻擊

文/Check Point

網路安全解決方案的先驅者及全球領導廠商 Check Point Software Technologies Ltd.近期發布《2026 年網路安全報告》,報告中指出 2025 年各組織平均每周遭受 1,968 次網路攻擊,較 2023 年大幅增長 70%。此外,攻擊者廣泛利用自動化與 AI 技術,促使資安產業重新審視對攻擊起源、傳播途徑及防禦方式的核心假設。隨著駭客組織的攻擊能力全面普及化,各種規模的組織都將面臨更高度客製、協作且規模化的威脅。

Check Point Software 研究副總裁 Lotem Finkelstein 表示:「AI 不僅影響網路攻擊的數量,更重塑其運作機制。根據 Check Point 觀察,攻擊者正從手動操作轉向更高程度的自動化,甚至已出現自主攻擊技術的早期跡象。面對 AI 時代的轉變,組織必須重新驗證其安全基礎,並在威脅擴散前及時阻斷。」

《2026 年網路安全報告》要點

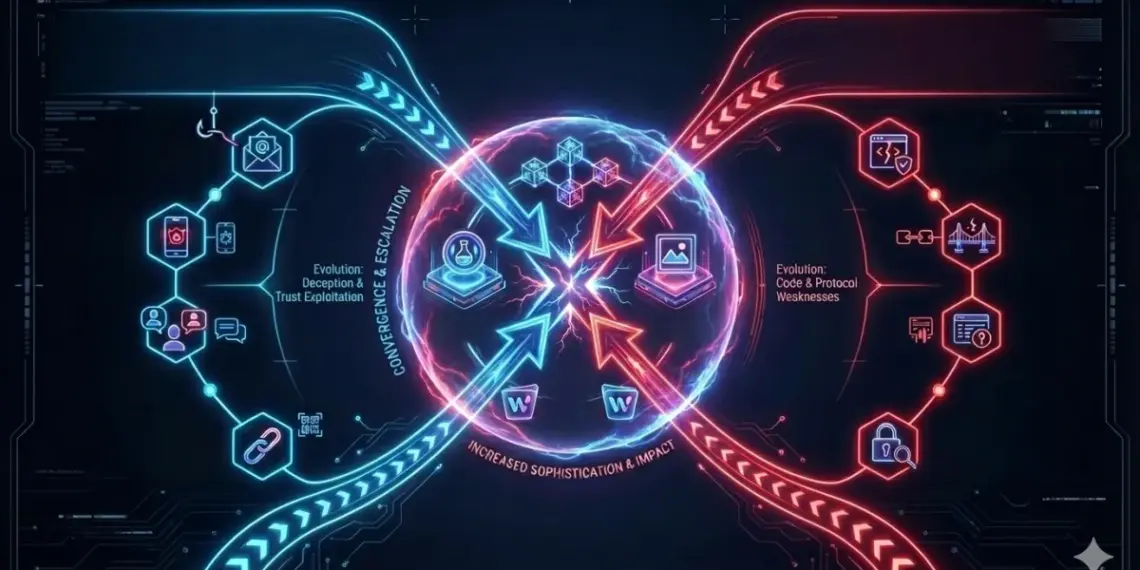

報告強調,網路攻擊正明顯朝向「整合式、多渠道」的攻擊模式轉變,結合人為誘騙為核心的社交工程與機器級速度的自動化能力:

- AI 驅動的攻擊更趨自主化:AI 正逐步融入於攻擊工作流程,加速偵察、社交工程和營運決策。在三個月的觀察期間,89% 的組織曾遭遇高風險 AI 提示詞(Prompts),平均每 41 個提示詞就有 1 個被歸類為高風險。由此可見,隨著 AI 被嵌入到日常業務流程,新的安全風險也隨之浮現。

- 勒索軟體攻擊分散化與規模化:勒索軟體生態系正分化為更小型、專業的團隊,導致受害者數量年增 53%,而新的勒索軟體即服務(RaaS)團隊數量亦增加 50%。AI 被應用於加速目標篩選、談判流程及整體營運效率,使攻擊更加激進且難以控制。

- 社交工程不再侷限於電子郵件:攻擊者正跨越電子郵件、網頁、電話及協作平台發動攻擊,「ClickFix」攻擊劇增 500%,利用欺詐性提示誘導使用者進行操作;同時,基於電話的冒充攻擊也正演變為更結構化的企業入侵嘗試。隨著 AI 被嵌入瀏覽器、SaaS 平台和協作工具中,數位工作空間正成為攻擊者瞄準的關鍵信任層。

- 邊緣和基礎設施弱點擴大暴露風險:未受監控的邊緣設備、VPN 設備和物聯網(IoT)系統正日益被攻擊者作為「中繼點」,藉此混入合法網路流量中發動攻擊。

- AI 基礎設施湧現新風險:Check Point 旗下公司 Lakera 進行的一項分析發現,在審查的 10,000 台模型上下文協定(MCP)伺服器中,有 40% 存有安全弱點。隨著 AI 系統、模型和代理(Agents)逐步融入企業環境,整體暴露面正持續擴大。

策略建議與洞察

《2026 年網路安全報告》指出,組織需要重新思考安全體系的設計與執行方式以應對 AI 驅動的威脅,而非僅專注於提升回應速度。根據趨勢觀察,Check Point 建議組織從以下面向著手:

- 針對 AI 時代重塑安全基礎:AI 驅動的攻擊利用速度、自動化及跨環境的信任機制,而這些環境本身並非為應對機器級威脅而設計,組織應重新評估跨網路、端點、雲端、電子郵件和 SASE 的控管措施,確保能及早阻止自主且具協作性的攻擊行為。

- 安全地推動 AI 部署:隨著 AI 融入日常工作流程,單純封鎖使用 AI 可能反而增加風險,安全團隊應針對已授權與未經授權的 AI 使用行為建立治理和可視性機制,以降低因高風險提示詞、資料洩露及不當使用所引發的暴露風險。

- 守護數位工作空間:社交工程攻擊已跨越電子郵件、瀏覽器、協作工具、SaaS 應用程式和語音通訊渠道,安全策略必須涵蓋人類信任與 AI 自動化交會的數位工作空間。

- 強化邊緣設備和基礎設施:未受監控的邊緣設備、VPN 設備和 IoT 系統正成為攻擊者隱蔽入侵的切入點,透過主動盤點與防護資產,有助於降低隱藏的暴露面及持續性攻擊的風險。

- 採用預防優先的安全策略:面對以機器級速度運行的攻擊,採取以預防為導向的安全策略至關重要,才能在橫向移動、資料外洩或勒索發生前攔截威脅。

- 統一混合環境的可視性:在地端、雲端與邊緣環境中落實一致的可視性和策略執行,能有效消除安全盲區、降低複雜性與增加防禦韌性。