雲端參數調教工作坊系列報導六

系統日誌是重要的底層服務,也是不可或缺的服務模塊,企業關鍵系統上雲後,對於新型態的雲端日誌,要投入更多的關注。

文/雲力橘子雲端實驗室

在傳統的地端環境中,監控各項服務往往需要投入大量資源來維持其監控效益。然而在上雲後,讓原生監控服務的啟用變得更加方便,但需要注意的是,雲原生監控並非預設全面開啟。

因此,務必確認已啟用必要的監控設定,以免環境中的異常行為未被即時偵測,導致數據外洩或高額費用損失。本期我們將深入分析問題成因,並提供防範措施,以確保企業雲端環境的安全與合規。

案例背景

本案例描述了一家採用 GCP 的企業因未啟用雲端稽核日誌(Cloud Logging),導致異常行為未能即時偵測,也無法在事後進行有效的稽核與追溯。該企業將核心業務遷移至雲端,並在公有雲環境中建置多台伺服器,但因管理疏忽,所有雲端操作行為未被記錄。有心人士或駭客利用這一漏洞,透過已取得的雲端帳戶憑證進行未經授權的操作,包括複製機密數據至外部儲存空間,以及部署多台高效能運算資源,最終導致雲端費用大幅增加。

更嚴重的是,事後試圖調查事件時,因缺乏完整的稽核記錄,無法追蹤攻擊路徑、確認影響範圍或還原事件發生經過,導致資安應變與復原工作陷入困境,進一步放大損失與風險。

事件分析過程

該企業在例行財務審查時,意外發現雲端帳單異常激增,與過去費用相比,高出數倍。由於未啟用雲端稽核日誌,企業無法立即追蹤異常活動來源,只能透過與雲服務供應商(CSP) 聯繫請求調查。

[ 加入 CIO Taiwan 官方 LINE 、 Facebook 與 IG,與全球CIO同步獲取精華見解 ]

經過企業資安團隊深入檢視雲端帳號與資源使用狀況,發現下列問題:

‧雲端稽核日誌未啟用:無法回溯異常活動發生的時間與執行者。

‧未配置存取控制政策:多個關鍵資源開放過於寬鬆的存取權限。

‧異常數據傳輸與運算資源建立:發現短時間內大量數據被複製至外部,並且額外開啟多台虛擬機(VM),導致帳單暴增。

‧存取憑證洩露:可能有未經授權的用戶或攻擊者取得了管理員憑證,進行惡意操作。

‧監控與日誌缺失:沒有設定即時監控與日誌分析工具,導致異常行為未能及時發現。

‧API 存取過度開放:雲端 API 權限未受限,可能導致外部攻擊者利用 API 執行惡意行為。

‧自動擴展配置不當:自動擴展(Auto Scaling)機制未受限,可能導致惡意行為觸發大量資源部署,進一步增加費用成本。

影響與損失

本案例的影響範圍涵蓋多個層面,包括數據安全、財務負擔、企業合規性及業務營運風險。

‧數據洩露風險:機密業務數據可能已遭未經授權存取與下載,可能影響客戶信任與品牌聲譽,甚至導致競爭對手獲取敏感資訊。

‧業務營運中斷:未經授權的資源建立可能導致雲端運算資源耗盡,影響系統效能,甚至導致企業關鍵業務應用無法順利運行。

‧高額雲端費用:因為未授權的資源建立與數據傳輸,導致成本大幅增加,超出企業預算,影響長期營運政策。

‧法規與合規風險:部分產業法規要求日誌記錄,若無日誌可能造成法規違規,導致罰款、法律責任或失去重要業務資格。

‧帳號與憑證風險:若駭客進一步掌控企業雲端帳戶,可能進行更大範圍的攻擊,例如加密勒索或進一步擴展攻擊到其他企業內部系統。

防範與最佳實踐

為避免類似事件再次發生,企業應在 GCP 環境中採取以下具體設定措施:

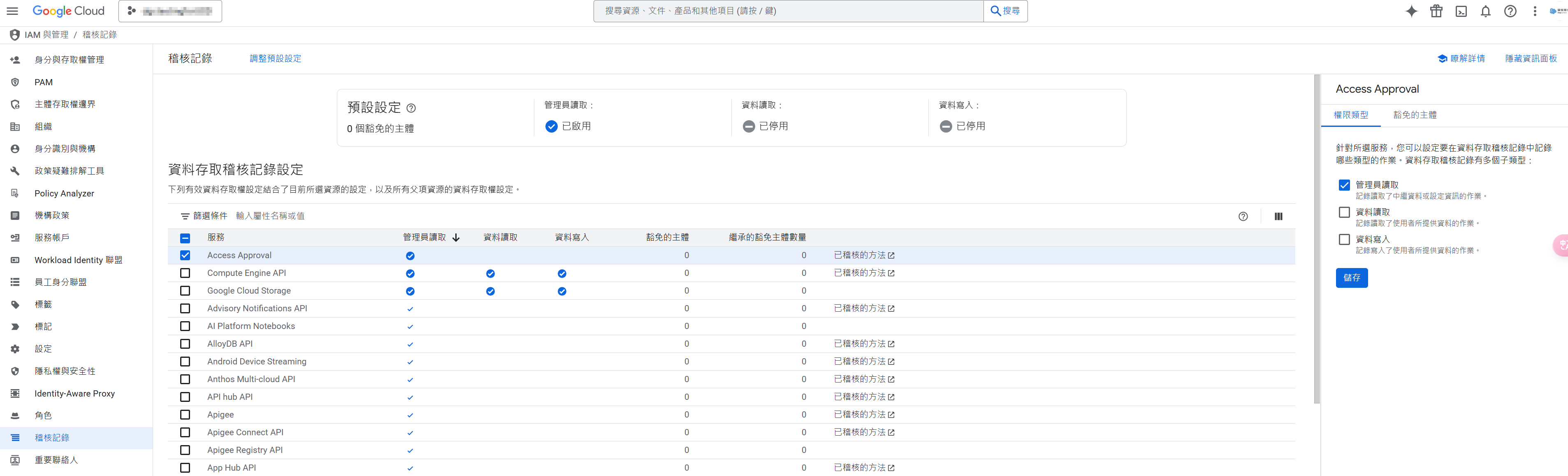

‧啟用雲端稽核日誌

確保 GCP Cloud Logging、Cloud Audit Logs 處於啟用狀態。

啟用 Cloud Audit Logs,確保所有管理活動與數據存取均被記錄。(圖 1)

‧實施存取控制政策

採用最小權限原則(Least Privilege)來確保只有必要人員或服務帳號才能存取關鍵資源。

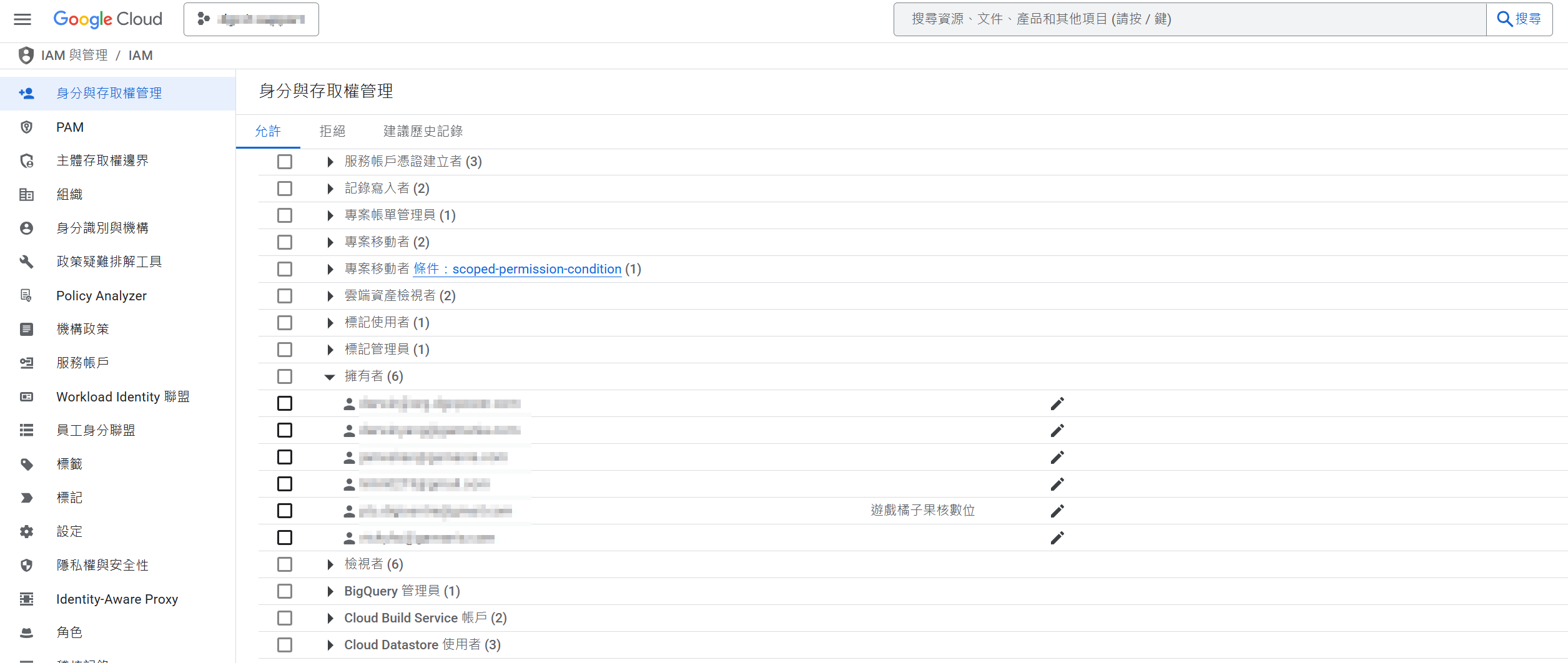

‧IAM 角色管理

主要用來管理 Google Cloud 平台的 使用者存取權限,確保不同角色具有適當的存取權限,以保護資源安全並確保適當的操作權限分配,由下圖可以得知哪些帳戶是屬專案「擁有者」角色。(圖 2)

‧設定 IAM 存取條件(IAM Conditions)

─ 可限制存取時間(例如:僅允許在特定時間內存取)

─ 可限制 IP 範圍(例如:只能從內部網路存取)

─ 可限制資源(例如:僅允許存取特定 Cloud Storage Bucket)

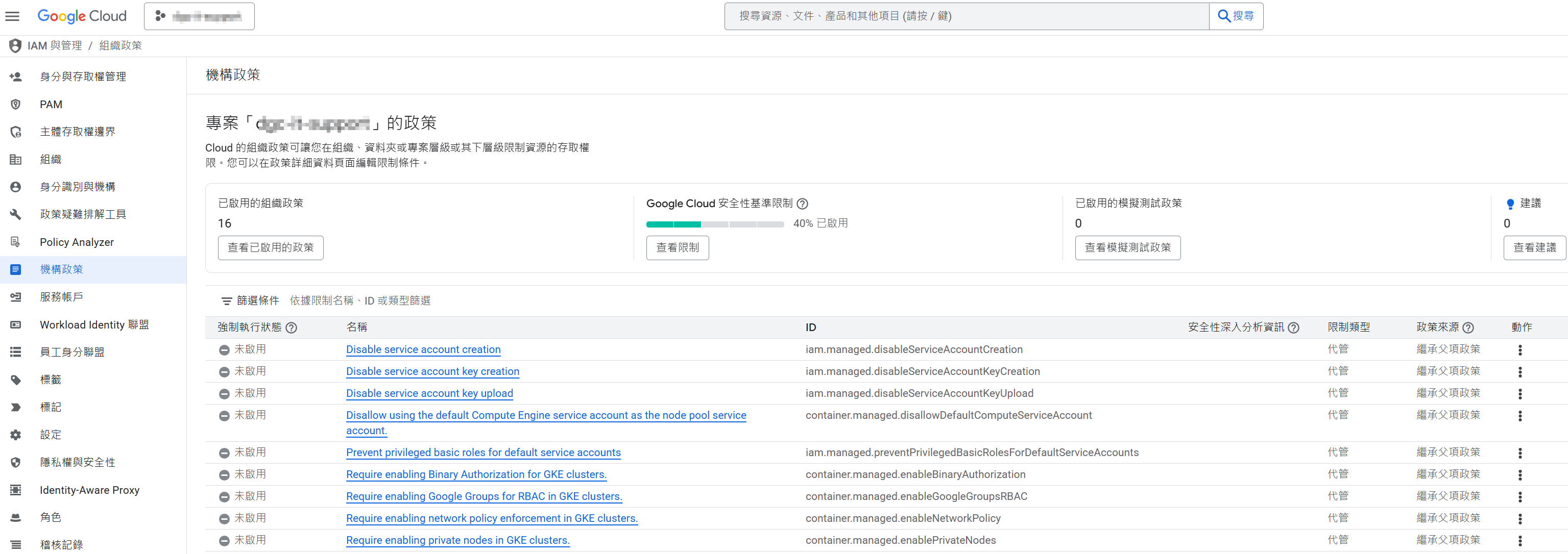

‧機構政策繼承

GCP 機構政策繼承的主要目的是統一治理、簡化管理、提升安全性,讓企業能更有效地管理 GCP 環境,同時確保所有資源符合最佳實踐與合規標準。組織政策可讓您在組織、資料夾或專案層級或其下層級限制資源的存取權限。(圖 3)

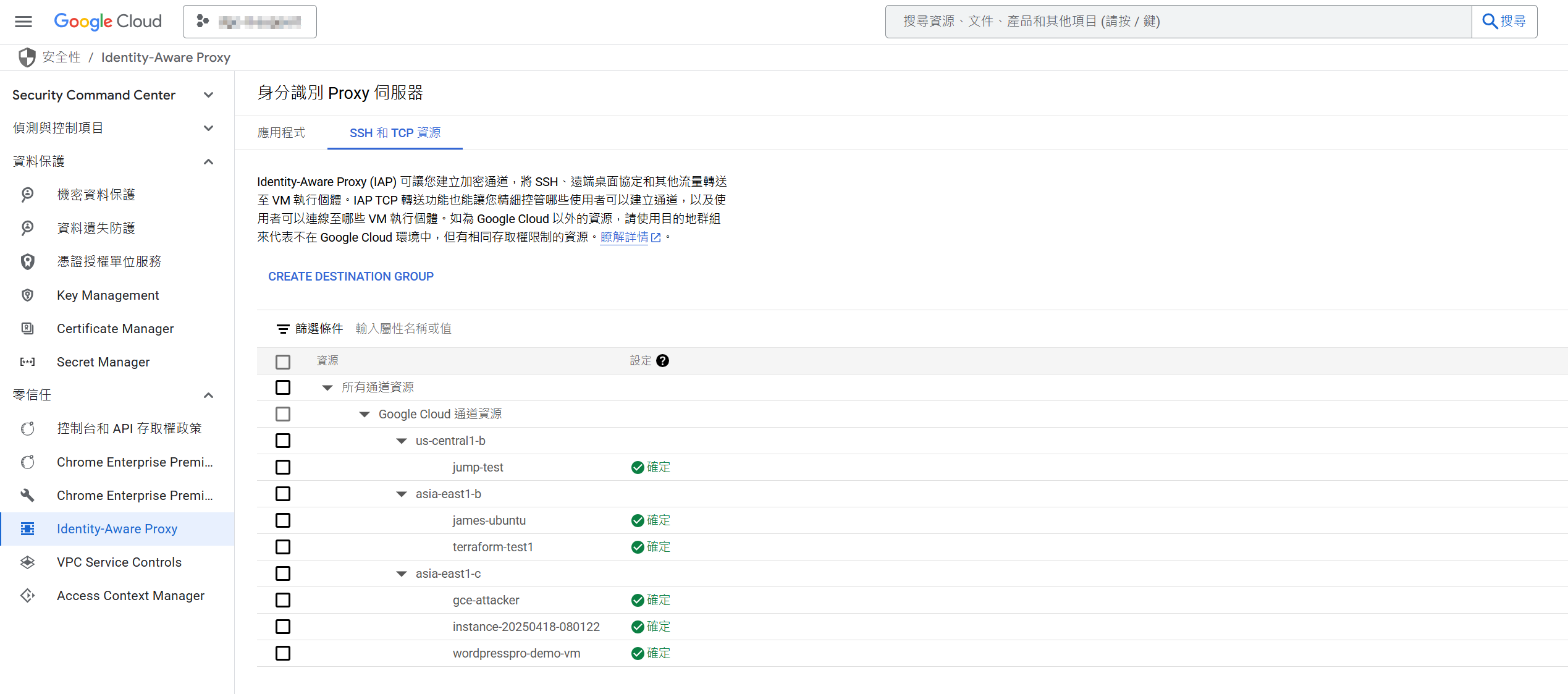

‧使用零信任架構 Identity-Aware Proxy(IAP)

在應用層提供精細化的存取控制,確保只有經過嚴格身份驗證與授權的用戶才能安全存取內部應用或雲端資源。(圖 4)

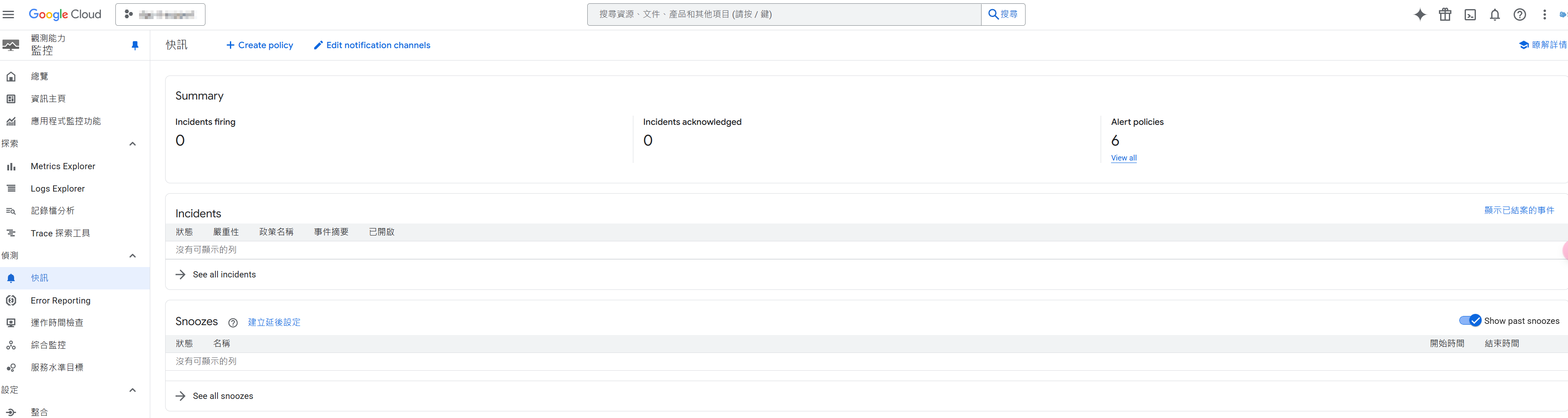

‧啟用告警與通知

設置異常活動告警,例如大量數據傳輸或資源異常建立時立即通知管理人員。(圖 5)

‧其他安全審核層面

網路安全風險審查,幫助用戶分析和排查 GCP 網路中的連線問題、錯誤配置(Misconfiguration)和潛在風險。(圖 6)

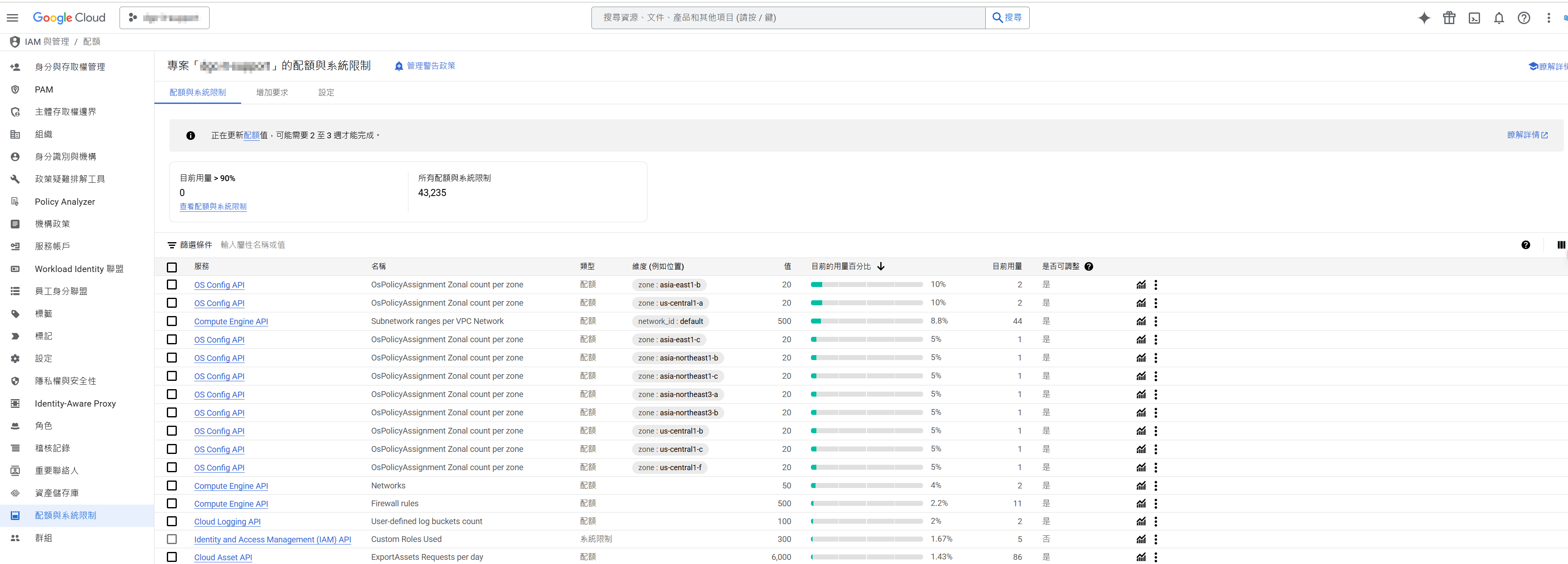

‧資源配額與限制

檢視資源配額與系統限制,防止資源濫用與過度使用。(圖 7)

‧盤點雲資源

使用 Asset Inventory 可讓您清楚掌握各項服務與專案中的所有資產,進而洞悉資產設定方式、彼此的關聯性,以及這些資產如何隨時間變化。(圖 8)

結語

雲端環境的安全性不僅依賴技術,還需要完善的管理與監控機制。企業應透過啟用雲端稽核日誌、實施存取控制政策、監控異常活動並設置通知機制等措施,加強對未授權存取的防範,降低不必要的雲端成本,確保業務運行的安全性。

[ 推薦文章:雲端自動擴展的隱患:配置錯誤將引爆成本危機? ]

此外,GCP 提供多種功能來支持這些管理與監控需求,幫助企業守住安全防線,將風險降至最低。

(本文授權非營利轉載,請註明出處:CIO Taiwan)