隨著人工智慧與物聯網(AIoT)在智慧製造、交通、能源、醫療等領域的快速發展,大量異質設備、大數據與雲端運算資源的整合成為關鍵。然而,在帶來創新應用的同時,AIoT 也面臨前所未有的資安挑戰。資料外洩、設備遭駭、系統服務中斷等風險日益嚴重,為關鍵基礎設施與企業營運帶來潛在災難。

文/彭愷翔

本文旨在協助讀者能夠從四大資安核心面向出發,探討如何選擇一個合適的 AIoT 平台,從設計與部署階段所需具備的資安架構與實作機制,藉由國際標準(如 ISO 27017 與 IEC 62443)、加密通訊協定、硬體可信元件與遠端安全存取等技術,正確選擇一個具備預防、防禦、監控與追蹤能力的端到端 AIoT 安全體系,不但協助企業實現 AIoT 的數位轉型,更協助組織面對日益複雜的資安威脅。

資安防護:以國際標準為基礎,構建信任基礎

AIoT 平台的安全設計應立基於國際標準,建立可驗證、可落地的資安治理架構。

採用 ISO/IEC 27017 與 IEC 62443 建構安全架構

在探討 ISO/IEC 27017 之前,我們必需同步了解 ISO/IEC 27001 和 27002 的定義,才能夠讓我們更全面的掌握 ISO/IEC 27017

‧ISO/IEC 27001:定義資安管理系統(ISMS,Information Security Management System),定義框架、規範標準。設定資訊安全管理系統的要求與流程架構,是可以進行認證的標準。適用於所有組織

‧ISO/IEC 27002:定義資訊安全控制措施實務守則(Code of Practice for Information Security Controls),也就是指導與說明如何實作的準則。是對 27001 附錄 A 控制項的實作指引。提供控制項的目的、指導與實務建議。

‧ISO/IEC 27017:專注於雲端服務資訊安全控制的最佳實務,是對 27002 的延伸,補充雲端環境下的資訊安全控制建議,針對 CSP(Cloud Service Provider)與 CSC(Cloud Service Customer)雙方設計。涵蓋資料存取控管、客戶與供應商責任界定、虛擬環境防護等。對於採用雲端部署的 SaaS AIoT 平台而言,ISO 27017 能協助平台建構清晰的責任模型與資安管理流程。

‧IEC 62443:專門針對工業自動化與控制系統(IACS)的資安標準,適用於 AIoT 平台所涉及的工控設備、邊緣閘道器。特別是 IEC 62443-4-2 定義的技術安全要求(如身份驗證、防駭裝置、通訊保護)可作為設備端安全設計基礎。

整合 TPM 2.0 硬體的設備身份認證機制

透過整合 TPM 2.0(Trusted Platform Module)於邊緣閘道器中,透過不可竄改的設備識別與憑證進行設備身份驗證,可達成:

‧每台裝置搭配唯一 TPM

‧儲存私鑰與憑證,不可匯出

‧配合 X.509 憑證註冊與 PKI 架構

確保設備對平台的身份宣告具有唯一性、不可偽造性,同時必需搭配憑證的更新機制,確保憑證到期或遺失時,能夠快速與正確的進行憑證的置換。

關鍵基礎設施資安法規

許多國家會針對關鍵基礎設施(如電力、水利、運輸等)建置適足的資安防護。在選擇平台時需要考量下列要求:

‧硬體本身的安全性,例如:減少不需要的接口、需要具備一定程度的硬體防入侵機制

‧具可驗證之設備身份與操作紀錄

‧整合公部門稽核所需之安全控管與記錄機制

設備與身份驗證:建立身份信任鏈

AIoT 環境中,數以千計的設備與用戶需即時協作,身份管理與驗證成為攻擊的第一道防線。

[ 加入 CIO Taiwan 官方 LINE 、 Facebook 與 IG,與全球CIO同步獲取精華見解 ]

採用 PKI/X.509 憑證體系

平台應考量建構公鑰基礎建設(PKI),為每一設備或用戶頒發 X.509 數位憑證,可支援:

‧搭配 TPM 硬體私鑰不外洩

私鑰產生與儲存在 TPM 中,具備:

- 私鑰封裝於 TPM 中,無法被取出與外流

- 所有與身份驗證、簽章有關的動作(如 mTLS client authentication、資料簽章)皆由 TPM 內部完成

- 支援 ECC/RSA 加密標準與加解密命令

此機制能防止因作業系統遭入侵而導致的私鑰洩露,亦是實作 Hardware Root of Trust(硬體信任根)的延伸應用,確保裝置身份不可冒用。

‧憑證吊銷與更新機制(CRL 或 OCSP):

憑證的生命週期管理為企業資安合規的重要一環。平台應具備下列機制:

- CRL(Certificate Revocation List):週期性發布遭撤銷憑證清單,供通訊節點查驗。

- OCSP(Online Certificate Status Protocol):即時查詢某憑證是否有效,降低憑證濫用風險。

整體而言,PKI 與 X.509 架構不僅解決裝置身份管理問題,更提供了:

- 可驗證、可撤銷、可審核的設備身份憑證

- 與 TPM 硬體信任根無縫結合

- 支援 mTLS、SSH、遠端存取等多種應用場景

此機制讓 AIoT 平台的身份驗證邁向自動化、精準化與零信任原則實踐的關鍵起點。

雙向認證 mTLS 通訊

平台所有裝置對裝置(Device-to-Device)、裝置對平台(Device-to-Platform)的通訊皆採用 mTLS(mutual TLS)雙向認證,建立雙方身份信任。

‧Server 與 Client 皆需出示有效憑證

‧防止中間人攻擊與偽裝連線

‧結合 TLS 1.2 進行通訊加密

使用者多因子驗證(MFA)

對於操作 AIoT 管理平台的用戶,應實施多因子驗證(MFA),如:

‧密碼 + OTP(一次性密碼)

‧密碼 + 生物辨識(指紋、人臉)

有效防止帳號遭盜用,提升管理層級安全。

IEC 62443-4-2 身份驗證與密碼管理機制

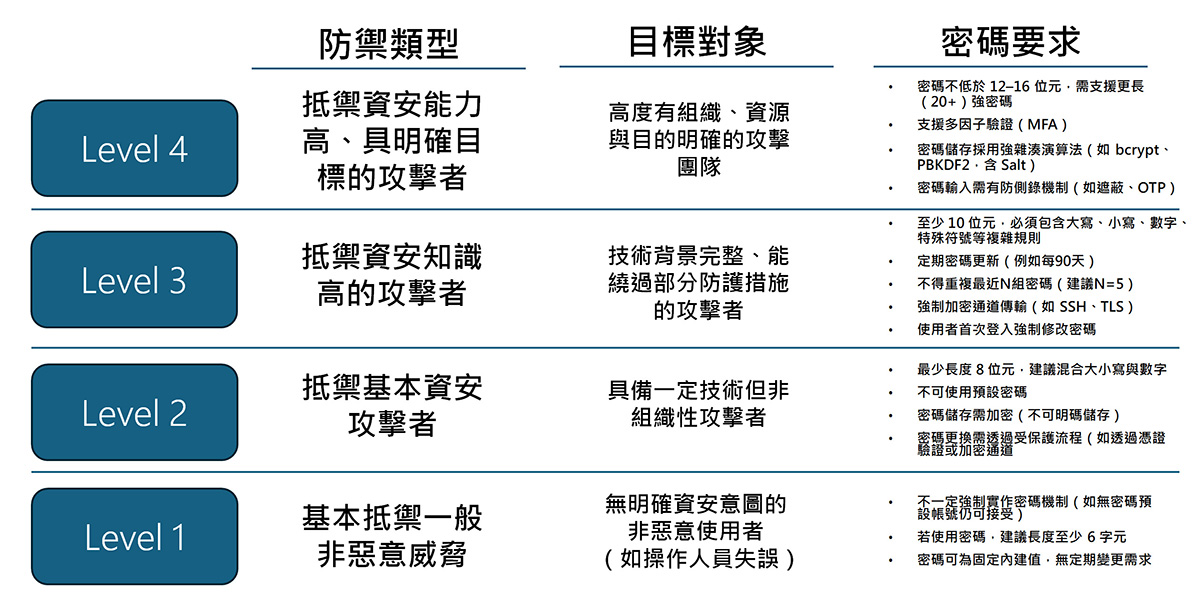

IEC 62443-4-2 針對身份驗證與密碼管理機制提供了依據四個安全等級(SL1~SL4)對應的控制建議與最小密碼強度標準:

● SL1:基本抵禦一般非惡意威脅

‧目標對象:無明確資安意圖的非惡意使用者(如操作人員失誤)

‧密碼強度要求:

- 不一定強制實作密碼機制(如無密碼預設帳號仍可接受)

- 若使用密碼,建議長度至少 6 字元

- 密碼可為固定內建值,無定期變更需求

‧典型應用:基礎邊緣設備、內網封閉控制器、非公開環境下測試設備

● SL2:抵禦基本資安攻擊者

‧目標對象:具備一定技術但非組織性攻擊者

‧密碼強度要求:

- 最少長度 8 位元,建議混合大小寫與數字

- 不可使用預設密碼

- 密碼儲存需加密(不可明碼儲存)

- 密碼更換需透過受保護流程(如透過憑證驗證或加密通道)

‧其他要求:

- 錯誤登入次數限制(如連續 5 次錯誤鎖定)

‧典型應用:中型工廠控制設備、具遠端存取功能的控制器

● SL3:抵禦資安知識高的攻擊者

‧目標對象:技術背景完整、能繞過部分防護措施的攻擊者

‧密碼強度要求:

- 至少 10 位元,必須包含大寫、小寫、數字、特殊符號等複雜規則

- 定期密碼更新(例如每 90 天)

- 不得重複最近 N 組密碼(建議 N=5)

- 強制加密通道傳輸(如 SSH、TLS)

- 使用者首次登入強制修改密碼

‧典型應用:有對外連線能力的關鍵設備、SCADA 網關、資安敏感區段

● SL4:抵禦資安能力高、具明確目標的攻擊者(APT 等)

‧目標對象:高度有組織、資源與目的明確的攻擊團隊

‧密碼強度要求:

- 密碼不低於 12~16 位元,需支援更長(20+)強密碼

- 支援多因子驗證(MFA)

- 密碼儲存採用強雜湊演算法(如 bcrypt、PBKDF2,含 Salt)

- 密碼輸入需有防側錄機制(如遮蔽、OTP)

‧其他強化建議:

- 支援帳號行為異常偵測(如登入地點變異)

- 密碼錯誤次數動態鎖定策略(如指數退避)

‧典型應用:關鍵基礎設施(電網、石化廠、半導體製程)、高敏感資產

資料傳輸加密:端到端保障資料機密性

資料是 AIoT 的核心資產,無論是在邊緣處理、雲端分析或設備傳輸過程中,皆應採取加密機制。

● 採用 TLS 1.2 加密通道

全平台採用 TLS 1.2 進行資料傳輸加密,對應以下通訊場景:

‧裝置與平台間之資料上傳(如 MQTT over TLS)

‧使用者登入平台之瀏覽器與伺服器溝通(HTTPS)

TLS 1.2 具備高強度對稱加密、密鑰交換與訊息驗證機制,未來亦可評估擴展至支援 TLS 1.3 以提升效能與安全。

權限控管與稽核:落實最小權限與行為可追溯

權限管理與稽核記錄是資訊系統維運與資安合規的核心,尤其當 AIoT 平台涉及遠端操作與異地管理時,更需完整設計。

RBAC 角色與權限管理

評估平台是否採用 RBAC(Role-Based Access Control)機制:

‧定義多層角色(管理員、維運者、審查者等)

‧每角色對應最小必要權限

‧支援自訂細緻操作權限(如讀寫特定設備、操作某模組)

RBAC 模型有助於落實資安原則中的最小權限原則(Principle of Least Privilege),防範橫向移動風險。

完整稽核紀錄(Audit Log)

平台是否記錄所有重要操作與存取事件,包括:

‧使用者登入登出時間、來源 IP

‧操作功能模組(如啟動裝置、變更參數)

‧資料存取與下載行為

稽核紀錄具備防竄改性與長期保存機制,支援合規稽查、事件追蹤與事後責任界定。

Secure Remote Access 安全遠端存取

針對跨地區設備維運需求,平台是否提供:

‧SSH 加密通道:限定來源 IP 與角色權限,透過平台跳板機進行控管。

‧Remote Desktop Service(RDP):支援遠端 Windows 系統維護。

‧側錄與回放功能:對 RDP 連線進行操作側錄,保留影音紀錄,確保事後可調查並釐清責任。

結語:以縱深防禦打造 AIoT 的安全韌性

AIoT 平台面臨的資安挑戰既龐雜又多層次,僅靠單一防護機制無法全面防堵。唯有從硬體信任根、通訊加密、身份認證、權限管理、行為稽核與遠端操作控管等面向,建構起端到端的資安架構,才能確保平台在導入 AI 與物聯應用時,仍能維持高度穩定、安全與可追溯性。

未來,AIoT 資安亦需與自動化資安維運(Security Automation)、行為風險分析(UEBA)、零信任架構(Zero Trust)進一步整合,形成持續演化的動態防禦體系。唯有以安全為核心設計理念,AIoT 才能真正成為數位轉型的可靠基石。

(本文授權非營利轉載,請註明出處:CIO Taiwan)