文/卡巴斯基

卡巴斯基全球研究與分析小組(GReAT)發現,近期在 Microsoft SharePoint 中被利用的 ToolShell 漏洞,其根本原因是 2020 年對 CVE-2020-1147 漏洞的修補不完全所致。

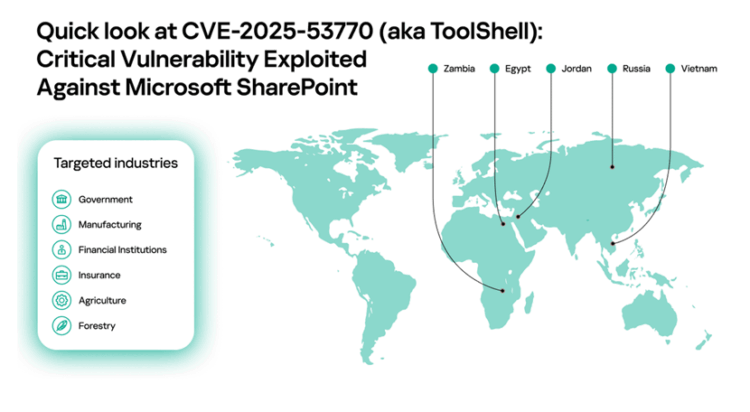

今年,這些 SharePoint 漏洞在被積極利用後,已成為重大的網路安全威脅。根據卡巴斯基安全網路(Kaspersky Security Network)的資料顯示,全球多地出現攻擊嘗試,包括埃及、約旦、俄羅斯、越南和尚比亞。這些攻擊針對政府、金融、製造業、林業與農業等領域的組織。卡巴斯基的解決方案在這些漏洞公開前即主動偵測並攔截了 ToolShell 攻擊。

卡巴斯基 GReAT 的研究人員分析已公開的 ToolShell 利用程式後,發現其與 2020 年的 CVE-2020-1147 漏洞利用手法極為相似。這表明新發佈的 CVE-2025-53770 修補,才是對五年前 CVE-2020-1147 所試圖修復問題的真正有效修補。

在 CVE-2025-49704 和 CVE-2025-49706 兩個漏洞於 7 月 8 日被修補後,研究人員發現這些修補可被簡單地透過在攻擊程式中加入一個斜線「/」就繞過。微軟得知這些漏洞已被積極利用後,迅速釋出更完整的修補,並針對繞過技術進行修正,將這些漏洞分別命名為 CVE-2025-53770 和 CVE-2025-53771。全球針對 SharePoint 伺服器的攻擊浪潮正是在首次利用與最終修補部署之間的這段期間迅速升溫。

儘管目前已針對 ToolShell 漏洞釋出修補程式,卡巴斯基預期攻擊者未來數年仍會持續利用這個漏洞鏈。

卡巴斯基 GReAT 首席安全研究員 Boris Larin 表示:「許多重大漏洞在發現多年後仍被積極利用,例如 ProxyLogon、PrintNightmare 和 EternalBlue 等,目前仍會危害未修補的系統。我們預期 ToolShell 也會走上相同的道路:由於其利用方式簡單,公開的利用程式很快就會出現在各大滲透測試工具中,確保攻擊者能長期使用它。」