趨勢科技 Apex One 爆兩項 RCE 0-day 漏洞,已遭駭客利用。中芯數據 MTH 服務率先偵測並提出防護建議,展現專業實力

文/中芯數據

趨勢科技(Trend Micro)日前緊急公告,證實其 Apex One 端點安全平台存在兩項遠端程式碼執行(RCE)零日漏洞,且已遭駭客在野外積極利用。本次漏洞最早由中芯數據獨有的 Management Threat Hunting(MTH)服務率先偵測告警,並透過 Intended Intrusion Hunting(IIH)機制即時分析確認攻擊進行防範;同時由資安威脅研究總監 Jacky Hsieh 進行通報,進一步驗證攻擊行為與風險影響。

本次 0-day 的發現方式相當特殊。一般來說,常見的發現途徑有兩種:其一,是在資安事件爆發後,透過事後調查才確認存在 0-day 漏洞;其二,則是由資安研究人員針對特定程式進行深入研究後揭露漏洞。前者往往代表企業已經遭受損害,而後者雖能在攻擊發生前提前修補,但白帽研究人員與黑帽駭客的研究方向不一定相同,造成許多 0-day 漏洞仍可能在暗網流通,甚至長期被利用。

事實上,歷史上已有案例顯示 0-day 長期被濫用,例如新聞曾揭露美國 NSA 組織利用 EternalBlue 漏洞長達五年(註2)。這些真實存在的攻擊,對全球企業與單位構成極大威脅。然而,目前針對 0-day 的防護機制仍十分稀缺,這使得掌握漏洞的攻擊者,往往能長時間對企業肆意入侵或進行勒索。

透過中芯數據獨有的 Intended Intrusion Hunting(IIH)機制 與 Management Threat Hunting(MTH)服務,本次駭客入侵嘗試得以及時阻止,受攻擊單位並未遭遇加密或資料竊取。中芯數據資安分析人員在 MTH 的 AI 告警監控下,偵測到駭客利用 Apex One 中控進行異常探測;IIH 機制隨即展開異常行為的前因後果全面進行調查確認,該行為並非Apex One中控的正常行為。

中芯數據在第一時間通報詳細情資,就從行為特徵推測與Apex One中控漏洞相關防護措施得以及時到位。即便面對完全未知的漏洞入侵到企業內,中芯數據IPaaS服務也有辦法在第一時間發現駭客、處理惡意攻擊行為,完美守護企業的安全。

為何需要立即關注?

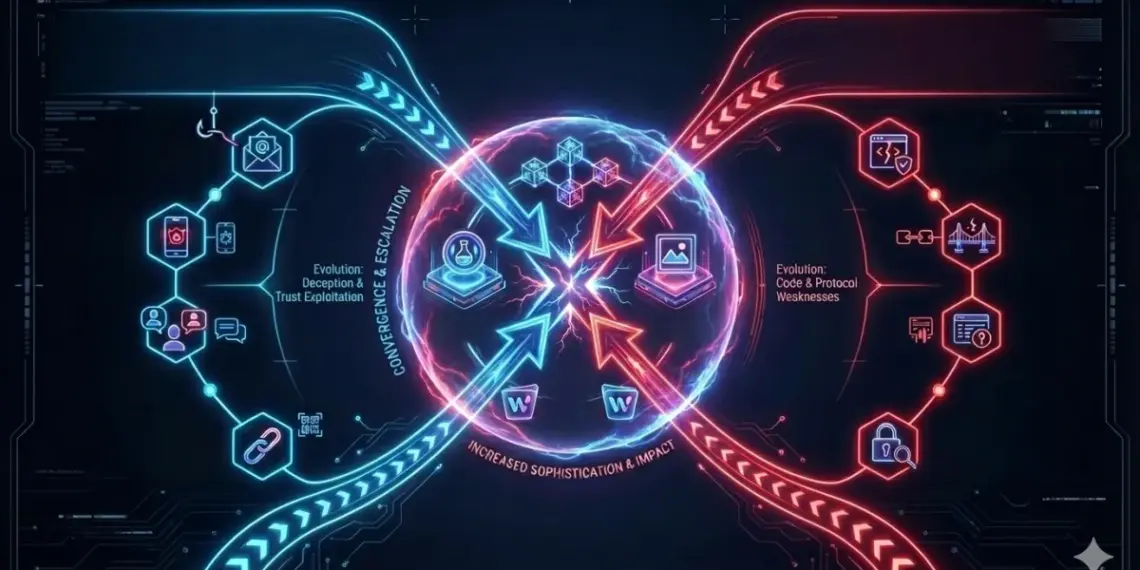

現在的資安攻擊類型,已經漸漸轉向0-day漏洞、合法設備權限攻擊等,這類型的攻擊同時存在隱蔽性、高權限、破壞力強等特性,透過這些手法,駭客可以隱蔽的任意竊取資料而不被發現,甚至於特定時間大量加密企業的主機使其服務癱瘓。即使部署了資安設備,資安設備本身也有可能會像本次事件般,成為某個資安防禦的破口。

端點防護軟體(EDR),可以作為偵測上述攻擊類型的工具,在實際維運時,我們在各企業常常發現內部資安人員因為任務繁忙,無法每天將EDR上的告警分析完畢,因此除了購買工具會額外購買監控服務,也就是市場上常看見的託管式偵測及回應(MDR),但現在大多數的MDR會將可疑行為交由企業資安人員自行確認是否異常,如此還是無法有效的進行防禦,造成資安事件仍頻頻發生。

中芯數據的防禦優勢

中芯數據現有三大服務核心MDR、IRS、MTH ,結合端點監控、全面分析以及最新駭客手法防護三大面向,配合端點可視化與即時遠端處理,可協助企業:

- 通報0誤報:通報內容經過調查,皆為資安事件,不用花人力再行確認。

- 有效降低人員負擔:大量告警皆有專業分析人員全天候監控,避免單位人力的耗損。

- 立即通報與指引:駭客入侵當下立即通報,並提供針對性解決方案或緩解措施以利執行。

- 全台灣監控分析團隊:分析人員與鑑識人員皆為台灣人員,一條龍處理資安事件,零延遲。

- 0-day、合法攻擊全防範:針對最新駭客攻擊手法、合法工具正常時間連線等,難以發現的資安事件,皆能透過IPaaS服務進行防範。