CIO 的薛西弗斯困境

為何擁有頂尖合規流程的科技巨頭,仍陷入災難性的系統失敗?當我們試圖用「作業級合規」去填補「策略級治理」的真空時,CIO 註定要將那顆巨石一次次推上山頂,再看著它滾落。

文/林華庭(元智大學管理學院博士班產業組學生)

場景總是驚人地相似:一個被標示為「關鍵轉型」的 IT 專案,歷經了長達數月的跨部門需求訪談、堆積如山的規格書、層層疊疊的簽核、以及滴水不漏的資安掃描、財務審核及請採購流程。從行政流程(Process)來看,一切完美無瑕,合規性(Compliance)無懈可擊。

推巨石的人(The Sisyphus Paradox)

然而,系統上線後,災難卻接踵而至。可能是重大的資安漏洞被駭客利用,可能是演算法偏差導致巨額商業虧損,甚至是系統架構僵化到拖垮整個營運。面對危機,組織的第一反應往往是反射性的「再加強流程」:表格更多了,審查更久了,權限管控更細了。CIO 就像希臘神話中的薛西弗斯(Sisyphus),用盡全力將巨石推向山頂,卻註定看著它因自身的重量滾落谷底。

我們必須誠實地面對房間裡的大象:大多數組織正在用戰術層級的「作業流程」,錯誤地試圖填補戰略層級的「治理真空(Governance Vacuum)」。

這不只是單一專案的失敗,而是系統性的病理現象。早在 1990 年代,Henderson 與 Venkatraman 在其經典的「策略對齊模型」中就已發出警告:資訊系統的成敗,取決於「外部策略(業務/IT 策略)」與「內部基礎設施(組織/IT 流程)」之間的動態適配。

合成謬誤

這場薛西弗斯式的悲劇,通常始於我們最引以為傲的環節——「使用者需求訪談」。許多 CIO 習慣將系統規劃的權力下放,派分析師去問基層員工「需要什麼」,然後試圖將這些碎片拼湊成一個宏觀系統。這聽起來很民主、很敏捷,甚至被視為「使用者中心」的極致展現。

但這其實是策略上的懶惰,更是管理學上典型的「合成謬誤」(Fallacy of Composition),誤以為滿足了所有基層使用者的微觀需求,加總起來就會等於一個完美的宏觀系統。基層人員的視野受限於日常作業,他們追求的是「操作的便利性」(能少點一下就少點一下)與「流程的連續性」(最好跟現在的做法一樣)。然而,策略級系統(如 ERP、AI 決策平台、核心交易系統)的核心任務,往往是「定義風險邊界」、「強制合規」甚至「重塑流程」。

[ 加入 CIO Taiwan 官方 LINE與 Facebook,與全球 CIO 同步獲取精華見解 ]

作業員會說:「我希望點一下就能下載所有客戶資料,這樣做事比較快。」(這是為了效率)

策略層應該說:「為了資安,你不能下載所有資料,即使這會讓你變慢。」(這是為了存亡)

當我們僅依據基層訪談來規劃核心系統,卻沒有策略層介入設定「絕對不可跨越的紅線」時,我們實際上是在將公司的風險承受底線,交由最不具備風險視野的人員來決定。

結果,我們製造出了一個擁有無限功能、卻毫無風險意識的數位怪獸。當外部壓力(省錢、達標、求快、複雜)來襲時,這個缺乏骨架的怪獸就會崩塌。

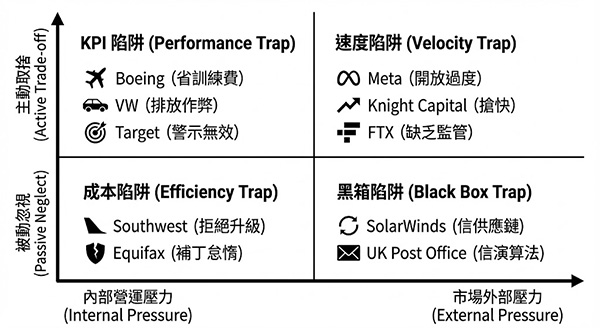

IT 治理真空的四種陷阱(The Four Traps)

如圖一,我們將透過「三大治理真空根源」所衍生出的「四種致命陷阱」,拆解十個震驚全球的企業案例。這些災難的共同點驚人一致:流程都在運作,但治理已經死亡。

陷阱一、成本陷阱(The Efficiency Trap)

這是最傳統、也最致命的真空,根源是「決策認知真空」。因為財務縮減壓力,心態往往是:「只要沒壞,就不要花錢修」。董事會與 CEO 缺乏數位素養,將資訊系統視為純粹的「會計成本科目」,而非「生存資產」。在這種組織中,高層看不見軟體程式碼中的「技術負債」,只看見財務報表上的「維護費用」。因此,任何無法帶來立即營收(ROI)的升級,例如資安補丁、架構重構,都會被視為多餘的支出。

西南航空(Southwest Airlines):被省下來的「災難」

2022 年聖誕假期,一場冬季風暴讓全美航空大亂。其他航空公司在兩天內恢復,唯獨西南航空崩潰了,取消 1.6 萬架次航班,損失超過 8 億美元。兇手是一套 90 年代開發的機組人員調度系統 Sky Solver。多年來,IT 部門與工會不斷警告系統已達極限,需要現代化升級。但在歷年的預算審查中,這些需求總是被「財務合規」的理由駁回。高層在做一個巨大的策略賭注:「賭這套老系統永遠不會遇到極端狀況」。這不是 IT 失敗,這是策略層的賭博失敗。

Equifax:補丁是作業,不是策略

Equifax 是美國三大消費者信用報告機構之一,在 2017 年發生了 1.4 億人資料外洩案,技術原因是 Apache Struts 漏洞未修補。但在組織結構上,這是一個「孤兒系統」。Equifax 的核心系統被視為滿足多部門需求的共用平台(Cost Center)。補丁更新被視為低階的 IT 維運工作,而非風險議題。當漏洞修補需要協調資源或暫停服務時,沒有任何一個策略層級的角色站出來說:「如果不立刻修補,我們願意承擔什麼後果」。

陷阱二、KPI 陷阱(The Performance Trap)

這是「內部權責真空」的第一種型態,由於極限績效壓力,心態是:「不管用什麼方法,系統必須幫我達標」。當沒有人被授權對 KPI 說「不」時,系統就會為了達標而犧牲安全。當組織內部缺乏一個擁有「最終否決權」的單一當責者時,強大的 KPI 壓力就會長驅直入。策略層設定了彼此衝突的目標(例如:又要便宜、又要合規、又要高性能),卻拒絕做出取捨(Trade-off)。於是,資訊系統被迫成為「作弊」或「冒險」的載體。

波音(Boeing)737 MAX:被「流程化需求」掩蓋的飛安

波音 737 MAX 的兩起空難,是工業史上最沈痛的教訓,這是一個攸關生死的策略級系統,被降級為一個普通的「工程調整案」。MCAS 系統的設計初衷,是為了讓新飛機操控感與舊飛機一致,從而省下昂貴的機師重訓成本(這是市場與成本 KPI)。為了達成這個 KPI,系統設計被妥協了,依賴單一感測器。整個過程都符合工程流程,每一位工程師都「依法辦理」。但從頭到尾,沒有任何一個治理層級的角色跳出來審視:「為了省下訓練成本,我們是否正在讓演算法決定飛機的命運?」

福斯汽車(Volkswagen)排氣數據造假案:系統成為道德風險的容器

福斯汽車的排氣數據造假案(Dieselgate)同樣如此。工程師面臨著一個「不可能的三角」:排放合規、性能不降、成本不增。在策略層拒絕承認「無法同時達成」的情況下,工程師只能透過軟體作弊來「滿足需求」。當策略選擇被壓縮成作業需求,資訊系統就會默默演化成承載組織道德風險的容器。

Target:警示無法穿透治理層

2013 年零售巨頭 Target 的資安事件中,其昂貴的 FireEye 系統其實發出了警示。但在組織設計中,資安被定位為「支援功能」。資安團隊看得到火苗,卻沒有權力為了止損而拉下「營運煞車」。警示訊號淹沒在追求營運績效的流程中,直到駭客搬空了資料。

陷阱三、速度陷阱(The Velocity Trap)

這是「內部權責真空」的第二種型態,也是數位轉型時代的新型態災難,考量市場競速壓力,心態是「先上線再說,治理是創新的絆腳石」。在「敏捷(Agile)」、「DevOps」與「數位轉型」的大旗下,組織為了追求 Time-to-Market (上市速度),將必要的治理環節視為阻礙創新的「官僚流程」而刻意移除。

騎士資本(Knight Capital):45 分鐘蒸發 4.6 億美元

2012 年,騎士資本(Knight Capital)為了搶快部署新的交易功能,以應對競爭對手。在極度壓縮的時程下,測試流程被簡化,廢棄的程式碼未被正確移除。系統上線後失控,瘋狂買入股票。災難發生時,現場一片混亂,因為沒有人真正知道系統的邏輯,也沒有人被授權按下那個能救命的「停止鍵」(Kill Switch)。因為追求速度,治理被拋在腦後。

Meta(Facebook)& Cambridge Analytica:平台治理的失靈

Meta 早期的口號是「Move fast and break things」。在 Cambridge Analytica 事件中,這句話應驗了。API 的開放策略長期被視為「產品成長需求」,由產品部門主導。資料存取的治理落在作業層(如何讓開發者更方便),而非策略層(開放資料對民主與隱私的外部性)。當平台長得太快,治理追趕不上,產品決策就釀成了政治災難。

陷阱四、黑箱陷阱(The Black Box Trap)

源自於「外部信賴真空」,產生系統黑箱依賴,心態是「付錢買了系統,就等於買了免責權」,這是將「判斷權」外包的懶惰治理。組織誤以為供應商的合規證書、SLA,或是 AI 演算法的輸出,可以替代自身的查核義務。然而,供應商可以外包,SLA 可以簽署,但「最終後果」永遠無法外包。

SolarWinds:信任鏈的斷裂

2020 年,駭客入侵了 SolarWinds 的更新機制,導致包括微軟(Microsoft)、英特爾(Intel)與美國國防部在內的 1.8 萬家客戶受害。這些受害者多半擁有嚴格的內控(ISO 27001、SOC2)。但他們都有一個共同盲點:預設「受信賴供應商的軟體更新」是絕對安全的。採購合規流程只檢查了合約與證書(作業層),卻沒有任何策略層級的角色去挑戰:「如果我們的守門員本身就是間諜,B 計畫是什麼?」

英國郵局(UK Post Office):數位暴政

此案被稱為英國史上最大的司法誤判。長達 20 年間,富士通(Fujitsu)開發的 Horizon 會計系統因 Bug 顯示帳目短缺。郵局高層與內部稽核在面對異常時,直接採用了「系統顯示你有錯,那就是你有錯」的邏輯,導致 700 多位分局長被錯誤起訴、破產甚至入獄。這是「放棄人類判斷權」的極致惡果。組織沒有保留任何機制去質疑系統,盲信黑箱數據,最終導致了無法挽回的聲譽與法律災難。

出路在哪裡?重建「能說不」的權力

航運巨頭馬士基(Maersk)在 2017 年遭受 NotPetya 攻擊時,提供了一個極具啟發性的對照。當時馬士基的 IT 基礎設施同樣脆弱(甚至還有 Windows 2000)。但當攻擊癱瘓全球運力時,馬士基的高層展現了罕見的治理魄力。董事會主席與 CEO 迅速認知到這不是 IT 問題,而是生存問題。

當危機發生時,馬士基高層沒有回到流程中開會,而是直接賦予 IT 團隊至高無上的權力——切斷全球網路、不計成本重建系統,打破所有 SOP。馬士基成功復原的關鍵,在於治理層直接介入並打破了流程。恰恰反證了:當治理存在時,流程可以為生存讓路;當治理缺席時,流程只會加速死亡。

結語:CIO 的新角色

CIO 若要跳出薛西弗斯的困境,必須停止再推一次那顆巨石,轉向重新修築那座山,那顆巨石才有可能真正穩固在山頂,成為企業永續長青的基石。具體的行動呼籲如下:

‧停止依賴基層作業需求訪談

不要再問基層「你們想要什麼」,改問高層「我們的底線在哪裡」。真正的 CIO 應該是建築師(搭建鋼骨結構與風險邊界),而不是磚塊收集者(收集零散需求)。

‧建立穩定與創新之間的高層協調機制

不要讓組織在「成本陷阱」與「速度陷阱」之間擺盪。建立「策略創業」機制,讓穩定與創新由高層協調,而非由基層工程師在程式碼裡痛苦妥協。

‧將「技術負債」翻譯成「策略風險」

不要再用 IT 預算(OpEx)的角度去談資訊系統的升級,那只會讓你陷入成本陷阱。要用「企業存亡(Risk)」的角度去談。告訴董事會:我們現在不處理這段老舊程式碼,不是在「節省維護成本」,而是在「裸賣保險(Selling Naked Puts)」。我們在賭黑天鵝不會出現,一旦出現,公司將無法承受。

‧尋找那個「可以按停止鍵的人」

在每一個關鍵系統專案中,進行「權責測試(Ownership Test)」。問一個問題:「如果這個系統明天必須緊急關閉以避免更大風險,誰有權力在 15 分鐘內下達這個命令?」如果答案是「需要開會討論」,那麼你們就有治理真空,這個系統不該上線。

‧建立「反對權」機制

明確定義人類介入與否決的權力機制。保留人類對演算法說「不」的權力,是數位時代在 AI 與自動化系統中最後的保險。

(本文授權非營利轉載,請註明出處:CIO Taiwan)